Постачальника системи спостереження зловили на використанні нової атаки SS7 для відстеження смартфонів людей

Дослідники в сфері безпеки виявили, що одна з компаній з Близького Сходу використовує новий тип атаки для обману операторів телефонного зв’язку, змушуючи їх розкривати місцезнаходження абонентів.

Ця атака ґрунтується на тому, щоб обійти заходи безпеки, які оператори зв’язку впровадили для захисту від доступу сторонніх; йдеться про SS7 (Signaling System 7), приватний набір протоколів, що використовуються світовими телефонними операторами для маршрутизації дзвінків та текстових повідомлень абонентів.

SS7 також дозволяє операторам отримувати інформацію про те, до якої стільникової вежі підключений телефон абонента, що зазвичай використовується для коректного обліку платежів, наприклад, коли абонент телефонує чи надсилає повідомлення з-за кордону.

Фахівці компанії Enea, що займається кібербезпекою та забезпечує захист для телефонних операторів, оголосили цього тижня, що вони спостерігали випадки використання неозначеним постачальником послуг моніторингу нової атаки, що обійшли чинні протоколи, аби отримати інформацію про місцезнаходження телефонів людей без їх відома.

Катал Мак Даід, віце-президент з технологій Enea, зазначив, що компанія помітила, що постачальник послуг моніторингу націлився на «лише кілька абонентів», і ця атака не спрацювала проти всіх операторів зв’язку.

Мак Даід підкреслив, що атака дозволяє постачальнику послуг визначити місцезнаходження індивіда поблизу від стільникової вежі, що в густонаселених міських районах може бути звужено до кількох сотень метрів.

Enea повідомила оператору зв’язку про спостереження за використанням атаки, проте відмовилася розкрити ім’я постачальника послуг, зауваживши лише, що компанія базується на Близькому Сході.

Мак Даід також зазначив, що атака є частиною зростаючої тенденції до використання подібних експлойтів зловмисними операторами для отримання інформації про місцезнаходження осіб, застерігши, що компанії, які їх використовують, «не виявляли б і не застосовували б їх, якби вони не мали успіху десь».

«Ми очікуємо, що таких атак буде виявлено та використано більше»,— додав Мак Даід.

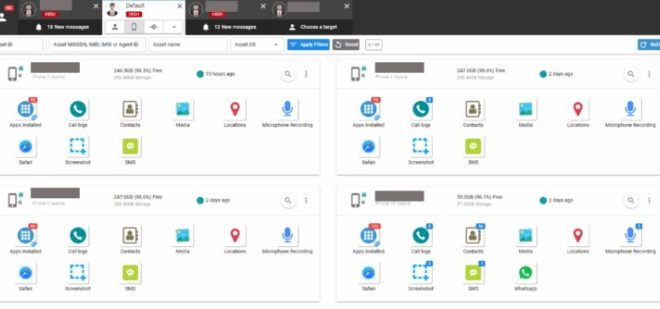

Постачальники послуг моніторингу, які можуть включати виробників шкідливого програмного забезпечення та постачальників великих обсягів інтернет-трафіку, є приватними компаніями, які зазвичай працюють виключно для урядових замовників, виконуючи розвідувальні операції проти окремих осіб. Уряди часто заявляють, що використовують шкідливе програмне забезпечення та інші експлуатаційні технології проти серйозних злочинців, однак ці інструменти також застосовуються для націлювання на представників громадянського суспільства, включаючи журналістів та активістів.

У минулому постачальники послуг моніторингу отримували доступ до SS7 через місцевого оператора зв’язку, неналежно використовуваний «глобальний заголовок» або через урядові зв’язки.

Проте через характер цих атак, що відбуваються на рівні стільникової мережі, абоненти мають обмежені можливості для захисту від експлуатації. Тобто відбиватися від таких атак здебільшого покладається на телекомунікаційні компанії.

Останнім часом телефонні компанії встановили брандмауери та інші засоби кібербезпеки для захисту від атак на основі SS7, але розрізненість світової стільникової мережі означає, що не всі оператори мають однаковий рівень захисту, зокрема в США.

Згідно з листом, надісланим до офісу сенатора Рона Уайдена минулого року, Міністерство внутрішньої безпеки США повідомило, що ще з 2017 року кілька країн, зокрема Китай, Іран, Ізраїль та Росія, використовували вразливості в SS7 для «експлуатації американських абонентів». Також Саудівська Аравія неодноразово зловживала помилками в SS7 для здійснення спостереження за своїми громадянами в США.