Ексклюзив: Витік даних виявляє, що Catwatchful 'стежильне ПЗ' шпигує за тисячами телефонів

Уразливість безпеки у прихованій шпигунській програмі для Android під назвою Catwatchful поставила під загрозу тисячі її клієнтів, включаючи адміністратора.

Цю вразливість виявив дослідник безпеки Ерік Дейгл, який виявив, що помилка призвела до витоку повної бази даних шпигунського додатка, що включає адреси електронної пошти та паролі в plaintext, які використовують клієнти Catwatchful для доступу до даних, викрадених з телефонів їхніх жертв.

Catwatchful — це шпигунська програма, що маскується під додаток для контролю за дітьми, стверджуючи, що вона “невидима і не може бути виявлена”, водночас завантажуючи приватні дані телефону жертви на інформаційну панель, доступну особі, яка встановила програму. Серед викрадених даних — фотографії, повідомлення і дані про місцезнаходження в реальному часі. Ця програма також може віддалено прослуховувати оточуючі звуки через мікрофон телефону та отримувати доступ до фронтальної і задньої камер.

Шпигунські програми на кшталт Catwatchful заборонені в магазинах додатків і залежить від їх завантаження та установки особою, яка має фізичний доступ до телефону. Такі додатки часто називають “стalkerware” (або spouseware) через їх схильність до сприяння незаконному спостереженню за партнерами, що є кримінальним правопорушенням.

Catwatchful — це останній приклад зростаючого списку шпигунських операцій, які були зламані або чий-небудь доступ до даних був порушений, і це вже п’ята шпигунська програма в цьому році, яка зазнала витоку даних. Цей инцидент показує, що шпигунські програми продовжують proliferate, попри їх недосконале кодовання та вразливості безпеки, які ставлять під загрозу як платних клієнтів, так і нічого не підозрюючих жертв.

Згідно з копією бази даних станом на початок червня, з якою ознайомився TechCrunch, Catwatchful містив адреси електронної пошти та паролі більше ніж 62 000 клієнтів і дані з телефонів 26 000 жертв.

Більшість зламаних пристроїв знаходилися в Мексиці, Колумбії, Індії, Перу, Аргентині, Еквадорі та Болівії (за кількістю жертв). Деякі записи датуються 2018 роком.

База даних Catwatchful також виявила особу адміністратора шпигунської програми — Омара Сока Чаркова, розробника з Урuguay. Чарков відкрив наші електронні листи, але не відповів на наші запити про коментарі, надіслані англійською та іспанською мовами. TechCrunch запитав, чи усвідомлює він витік даних Catwatchful, і чи має намір повідомити про цю подію своїм клієнтам.

Не отримуючи чітких вказівок, що Чарков планує розкрити цю подію, TechCrunch передав копію бази даних Catwatchful сервісу сповіщення про витоки даних Have I Been Pwned.

Catwatchful зберігає дані шпигунської програми на серверах Google

Дейгл, дослідник безпеки з Канади, який раніше досліджував випадки зловживань шпигунськими програмами, детально описав свої висновки в блозі.

За словами Дейгла, Catwatchful використовує створений на замовлення API, через який усі встановлені Android додатки взаємодіють з серверами Catwatchful для передачі даних. Шпигунська програма також використовує Firebase від Google, платформу для веб- та мобільної розробки, для зберігання викрадених даних телефонів жертв, включаючи їх фотографії та записи оточуючих звуків.

Дейгл повідомив TechCrunch, що API неавтентифікований, що дозволяло будь-кому в Інтернеті взаємодіяти з базою даних користувачів Catwatchful без необхідності автентифікації, що розкрило всю базу даних Catwatchful з адресами електронної пошти та паролями клієнтів.

Коли TechCrunch зв’язався з веб-компанією, яка хостила API Catwatchful, обліковий запис розробника шпигунської програми був призупинений, що тимчасово заблокувало її роботу, але API знову з’явився пізніше на HostGator. Прес-секретар HostGator, Крістен Андрюс, не відповіла на запити щодо коментарів стосовно компанії, яка хостить операцію шпигунської програми.

TechCrunch підтвердив, що Catwatchful використовує Firebase, завантаживши та встановивши шпигунську програму Catwatchful на віртуалізованому Android-пристрої, що дозволяло запускати шпигунську програму в ізольованому середовищі без надання їй реальних даних, таких як наше місцезнаходження.

Ми перевірили мережевий трафік, що проходить на пристрої та з нього, який показав, що дані з телефону завантажуються на конкретну Firebase-інстанцію, що використовується Catwatchful для зберігання викрадених даних.

Після того як TechCrunch надав Google копії шкідливого програмного забезпечення Catwatchful, Google заявив, що додав нові засоби захисту до Google Play Protect — інструменту безпеки, який сканує Android-пристрої на наявність шкідливих додатків, таких як шпигунські програми. Тепер Google Play Protect буде сповіщати користувачів, коли виявить шпигунську програму Catwatchful або її інсталятор на телефоні користувача.

TechCrunch також надав Google деталі про Firebase-інстанцію, пов’язану з зберіганням даних для операції Catwatchful. На запит про те, чи порушує ця операція умови надання послуг Firebase, Google повідомив TechCrunch 25 червня, що проводить розслідування, але не впевнений у можливості зупинки операції.

“Усі додатки, які використовують продукти Firebase, повинні дотримуватись наших умов надання послуг і політик. Ми розслідуємо цю конкретну ситуацію, і якщо виявимо, що додаток порушує правила, вживатимемо відповідних заходів. Користувачі Android, які намагаються встановити ці додатки, захищені Google Play Protect”, — заявив Ед Фернандес, представник Google.

Станом на публікацію Catwatchful все ще залишається на хостингу Firebase.

Помилка в обслуговуванні операцій безпеки виявляє адміністратора шпигунської програми

Як і багато шпигунських програм, Catwatchful не публічно вказує свого власника або те, хто управляє цією операцією. Це не рідкість, коли оператори шпигунських програм приховують свої реальні особистості через юридичні та репутаційні ризики, пов’язані із здійсненням незаконного спостереження.

Проте збій в операційній безпеці в базі даних виявив Чаркова як адміністратора програми.

Перегляд бази даних Catwatchful виявив Чаркова як перший запис в одному з файлів у наборі даних. (У минулих випадках витоків даних, пов’язаних з шпигунськими програмами, деякі оператори були ідентифіковані за ранніми записами в базі даних, оскільки часто розробники тестують продукт шпигунської програми на власних пристроях.)

Набір даних включав повне ім’я Чаркова, номер телефону та веб-адресу специфічної Firebase-інстанції, де база даних Catwatchful зберігається на серверах Google.

Особиста адреса електронної пошти Чаркова, знайдена в наборі даних, така ж, як і та, що вказана на його сторінці LinkedIn, яка з тих пір стала приватною. Чарков також налаштував адресу електронної пошти адміністратора Catwatchful як адресу для відновлення паролів у своєму особистому обліковому записі електронної пошти на випадок, якщо він забуде свій пароль, що прямо пов’язує Чаркова з операцією Catwatchful.

Як видалити шпигунську програму Catwatchful

Незважаючи на те, що Catwatchful стверджує, що її “неможливо видалити”, існують способи виявити та видалити додаток з ураженого пристрою.

Перед початком важливо мати план безпеки, оскільки відключення шпигунської програми може сповістити особу, яка її встановила. Коаліція проти шпигунських програм виконує важливу роботу у цій сфері та має ресурси для допомоги жертвам і тим, хто пережив насилля.

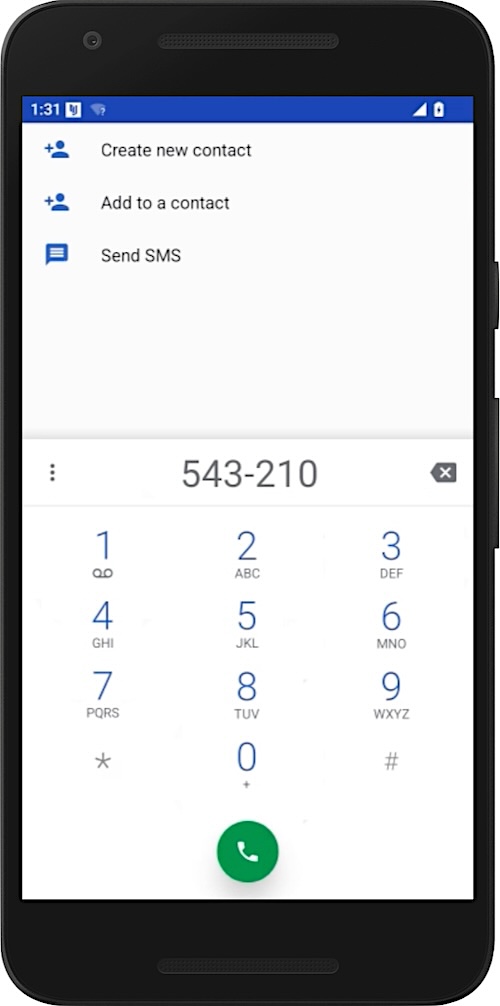

Користувачі Android можуть виявити Catwatchful, навіть якщо вона прихована, зателефонувавши за номером 543210 на клавіатурі додатка телефону Android та натиснувши кнопку виклику. Якщо Catwatchful встановлена, програма повинна з’явитися на екрані. Цей код є вбудованою функцією зворотного зв’язку, що дозволяє тому, хто встановив додаток, знову отримати доступ до налаштувань після його приховання. Цей код може бути також використаний будь-ким для перевірки, чи встановлена програма.

Щодо видалення програми, TechCrunch має загальний посібник із видалення шпигунських програм для Android, який може допомогти вам ідентифікувати та видалити типові шпигунські програми на телефонах і налаштувати різні параметри для забезпечення безпеки вашого Android-пристрою.

—

Якщо ви або хтось, кого ви знаєте, потребує допомоги, Національна гаряча лінія з питань домашнього насильства (1-800-799-7233) надає цілодобову безкоштовну конфіденційну підтримку жертвам домашнього насильства та насильства. Якщо ви опинилися у надзвичайній ситуації, зателефонуйте за номером 911. Коаліція проти шпигунських програм має ресурси, якщо ви вважаєте, що ваш телефон був скомпрометований шпигунським програмним забезпеченням.