Як ми виявили витік водійських прав користувачів TeaOnHer за менше ніж 10 хвилин

Іронічно, що додаток TeaOnHer, призначений для обговорення особистих стосунків користувачів, сам розкриває особисту інформацію тисяч своїх користувачів в інтернеті.

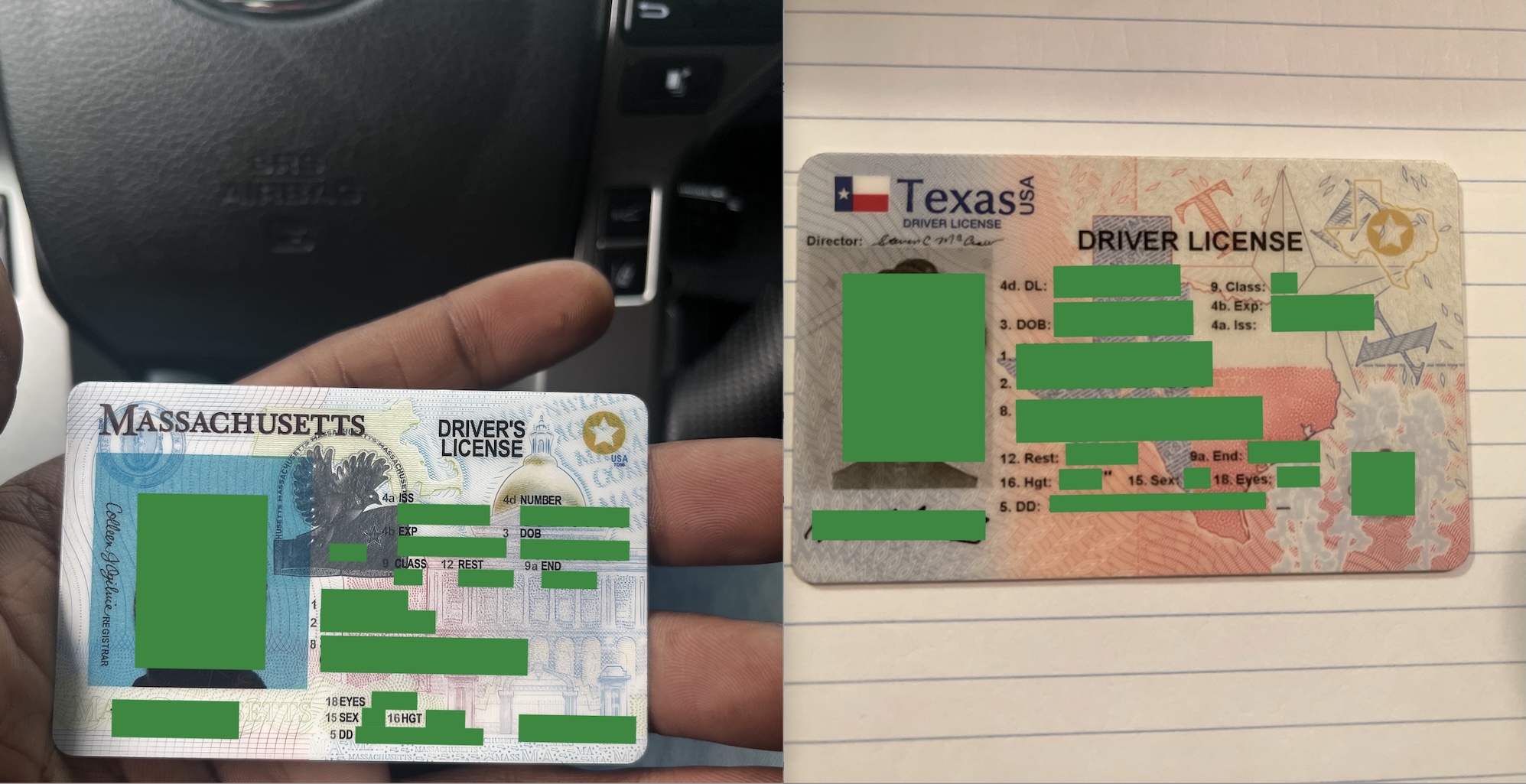

TeaOnHer було розроблено для чоловіків, які можуть ділитися фотографіями та інформацією про жінок, з якими вони, як стверджують, зустрічалися. Однак, схоже, цей додаток, що намагався повторити вдалий досвід жінок-орієнтованого додатку Tea, маючи великі недоліки в безпеці, піддавав ризику особисту інформацію своїх користувачів, включаючи фотографії водійських прав та інших документів, виданих державою, як з’ясував TechCrunch минулого тижня.

Ці додатки, схожі на закриті спільноти, створені під виглядом забезпечення особистої безпеки, насправді мають значні ризики конфіденційності через незадовільний код і недоліки безпеки, які виникають, коли користувачі змушені надавати чутливу інформацію для використання додатків і сайтів.

Ці ризики лише збільшуватимуться; популярні додатки та веб-сервіси повинні підпорядковуватися вимогам перевірки віку, що вимагають подачі ідентифікаційних документів, перш ніж користувачі здобудуть доступ до контенту для дорослих, незважаючи на ризики конфіденційності та безпеки, пов’язані зі зберіганням бази даних особистої інформації.

Коли TechCrunch опублікував нашу статтю минулого тижня, ми не розкривали конкретні деталі виявлених помилок у TeaOnHer, про всяк випадок, щоб не допомогти злочинцям скористатися цими недоліками. Натомість ми вирішили опублікувати обмежене повідомлення, зважаючи на зростаючу популярність додатку та негайні ризики, які ставлять користувачі при його використанні.

На момент розкриття TeaOnHer займав друге місце в безкоштовних додатках у Apple App Store, це місце додаток утримує й досі.

Виявлені нами недоліки, здається, були усунуті. TechCrunch тепер може поділитися, як нам вдалося знайти водійські права користувачів протягом 10 хвилин після того, як ми отримали посилання на додаток в App Store, завдяки очевидним недолікам у відкритій частині системи додатку.

Розробник додатку, Ксав’єр Лемпкін, не відповів на численні запити про коментарі після того, як ми подали деталі вразливостей безпеки, й не підтвердив, що повідомить про безпеку користувачів TeaOnHer або державних регуляторів.

Ми також запитали Лемпкіна, чи проводилися будь-які перевірки безпеки перед запуском додатку TeaOnHer, але не отримали відповіді.

TeaOnHer розкрив «адмін-панелі» доступ

Перед тим, як завантажити додаток, ми спершу хотіли дізнатися, де TeaOnHer розміщено в інтернеті, вивчаючи його публічну інфраструктуру, таку як веб-сайт та все, що розміщено на його домені.

Це зазвичай є добрим початковим пунктом, адже допомагає зрозуміти, з якими іншими сервісами пов’язаний домен в інтернеті.

Щоб знайти доменне ім’я, ми випадково заглянули в опис додатку в Apple App Store, щоб знайти сайт додатку. Це можна зазвичай знайти в політиці конфіденційності, яку додатки повинні включати перед тим, як Apple їх розмістить. (Опис додатку також стверджує, що розробник «не збирає жодних даних з цього додатку», що є помилковим твердженням).

Політика конфіденційності TeaOnHer була у формі опублікованого Google Doc, який містив електронну адресу з доменом teaonher.com, але без веб-сайту.

Коли ми відкрили цю сторінку в браузері, ми побачили, що вона веде на сторінку API TeaOnHer. API просто дозволяє різним частинам інтернету взаємодіяти один з одним, наприклад, зв’язуючи додаток з його центральною базою даних.

На цій сторінці ми знайшли відкриту електронну адресу та пароль у відкритому тексті (який був не далекий від “password”) для доступу до «адмін-панелі» TeaOnHer.

Сторінка API показувала, що адмін-панель, яка використовується для системи перевірки документів і управління користувачами, була розташована на «localhost», що просто означає фізичний комп’ютер, що працює на сервері і не обов’язково доступний в інтернеті. Неясно, чи міг хтось скористатися цими обліковими даними для доступу до адмін-панелі, але це вже викликало достатньо занепокоєння.

На даному етапі ми витратили всього близько двох хвилин.

Однак сторінка API не пропонувала багато іншого, за винятком деяких вказівок щодо функцій API. Сторінка перелічувала кілька кінцевих точок API, які можливо задіяти для роботи, такі як отримання записів користувачів з бази даних TeaOnHer.

Маючи знання про ці кінцеві точки, вам буде легше взаємодіяти з API безпосередньо, ніби ви імітуєте сам додаток. Кожен API різний, тому дізнатися, як працює API і як з ним спілкуватися, може зайняти деякий час.

TeaOnHer API дозволив неавторизований доступ до даних користувачів

Ця сторінка API включала кінцеву точку /docs, що містила автоматично згенеровану документацію API, яка представила повний список команд, які можна виконати в API.

Ця документаційна сторінка фактично була основним списком всіх дій, які можуть здійснюватися в API TeaOnHer, як звичайним користувачем, так і адміністратором.

На жаль, деякі запити API можна було здійснювати без жодної аутентифікації — не потрібні були паролі чи облікові дані для отримання даних з бази даних TeaOnHer. Іншими словами, можна було виконувати команди на API для доступу до приватних даних користувачів, які не повинні були бути доступні ні звичайному користувачеві додатку, ні комусь в інтернеті.

Всі ці дані були зручно документовані для всіх бажаючих.

Наприклад, запит списку користувачів у черзі перевірки ідентичності TeaOnHer — лише натиснути кнопку на сторінці API — повертав би десятки записів про людей, які нещодавно зареєструвалися.

Записи, повернуті з сервера TeaOnHer, містили унікальні ідентифікатори користувачів у додатку, їхні публічні імена профілів, самостійно заявлений вік та місцезнаходження, а також приватні електронні адреси. Записи також включали адреси веб-сайтів, що містять фотографії водійських прав користувачів та їхні селфі.

Ще гірше, ці фотографії водійських прав, документів, виданих державою, та селфі зберігалися на Amazon-хостингу S3, налаштованому як публічно доступний для будь-кого з визначеними веб-адресами. Це публічне налаштування дозволяє всім, хто має посилання на документи особистості, відкривати файли звідусіль без обмежень.

З цим унікальним ідентифікатором користувача, ми також могли за допомогою API перевірити індивідуальні записи користувачів, що б повернуло їхні дані та будь-які супутні документи особистості. Маючи необмежений доступ до API, зловмисник міг би отримати величезну кількість даних користувачів з додатку.

Від початку до кінця пройшло близько 10 хвилин, і ми ще навіть не зайшли в додаток. Недоліки були настільки легкими для виявлення, що було б дивом, якби ніхто зловмисний не знайшов їх перш ніж ми.

Ми запитали, але Лемпкін не відповів, чи має технічну можливість, наприклад, журнали, щоб визначити, чи хтось коли-небудь використовував (або зловживав) API для доступу до документів користувачів.

Впродовж кількох днів після нашого повідомлення Лемпкіну, сторінка API була знята, разом із документаційною сторінкою, і тепер показує лише стан сервера, на якому працює TeaOnHer API, як «здоровий». Принаймні за попередніми тестами, API тепер здається покладається на аутентифікацію, і попередні виклики API більше не працюють.

Веб-адреси, що містять завантажені документи особистості користувачів, також були обмежені з публічного доступу.

Розробник TeaOnHer проігнорував зусилля з розкриття недоліків

Оскільки TeaOnHer не мав офіційного веб-сайту на момент наших висновків, TechCrunch зв’язався з електронною адресою, зазначеною в політиці конфіденційності, щоб повідомити про недоліки безпеки.

Але електронний лист повернувся з помилкою, яка говорила, що адреса не знайдена. Ми також спробували зв’язатися з Лемпкіним через адресу електронної пошти на його веб-сайті Newville Media, але наш лист знову повернувся з тією ж помилкою.

TechCrunch зв’язався з Лемпкіним через повідомлення в LinkedIn, запитуючи його надати електронну адресу, куди ми могли б надіслати деталі недоліків безпеки. Лемпкін відповів загальною адресою електронної пошти «служба підтримки».

Коли TechCrunch розкриває недолік безпеки, ми спочатку намагаємося підтвердити, що людина чи компанія є правильним адресатом. Інакше відправляння деталей недоліку безпеки неправильній особі може створити ризики. Перед тим як поділитися конкретними деталями недоліків, ми запитали одержувача електронної адреси підтримки, чи є це правильною адресою для розкриття ситуації безпеки, що стосується даних користувачів TeaOnHer.

«Вам, мабуть, нас з «Tea app» переплутали», — відповів Лемпкін поштою. (Ми не плутали.) «У нас немає зламу безпеки або витоку даних», — сказав він. (Це було не так.) «У нас є лише кілька ботів, але ми ще не досягли достатньо масштабів, щоб бути в цій розмові, вибачте, що ви були неправильно проінформовані». (Ми не були.)

Задоволені, що ми зв’язалися з правильною особою (хоча не з відповіддю, яку отримали), TechCrunch поділився деталями недоліків безпеки, а також кількома посиланнями на відкриті водійські права та копію власних даних Лемпкіна, щоб підкреслити серйозність ситуації.

«Дякуємо за цю інформацію. Це дуже тривожно. Ми будемо займатися цим зараз», — сказав Лемпкін.

Попри кілька подальших електронних листів, ми не отримали відповіді від Лемпкіна після розкриття недоліків безпеки.

Неважливо, чи ви невеличка програмна компанія або мільярдер, що кодує на вихідних: розробники завжди несуть відповідальність за безпеку даних своїх користувачів. Якщо ви не можете зберігати приватні дані своїх користувачів у безпеці, не починайте їх розробку.